Par Whitney Webb − Le 28 janvier 2020 − Source Mint Press News

Note du Saker Francophone 3eme partie de l'enquête. La Russie, la Chine et l'Iran sont déjà accusés d'utiliser la technologie pour saper les élections américaines de 2020. Pourtant, les technologies mêmes qu'ils utiliseraient ont été créées par un réseau d'entreprises étroitement liées au renseignement israélien.

Bien que de nombreux exemples de l'après-Seconde Guerre mondiale aient vérifié le point de vue de Russell, l'un des meilleurs exemples est peut-être la volonté du public américain d'avaler, l'un après l'autre, les mensonges sur l'Irak de Saddam Hussein en raison du climat de peur qui a suivi les attentats du 11 septembre. Ces mensonges, propagés à partir des renseignements douteux, par des responsables gouvernementaux et des médias conformes, ont provoqué des catastrophes - grandes et petites, à l'étranger et dans le pays.

Aujourd'hui, un récit analogue est élaboré par bon nombre des mêmes acteurs - à la fois dans les médias et au gouvernement - pourtant ce récit a échappé à l'examen, même à celui des médias indépendants.

Au cours des derniers mois et avec un regain de zèle au cours des dernières semaines, des responsables anonymes du renseignement, des «experts» douteux et des médias de l'establishment ont élaboré un récit sur le «chaos» à venir des élections de 2020, des mois avant qu'elles n'aient lieu. Selon ce récit, certains acteurs étatiques utiliseront des technologies spécifiques pour cibler «l'esprit américain» afin de saper la prochaine élection présidentielle. Le récit soutient que ces efforts seront si efficaces que les États-Unis ne s'en rétabliront jamais en tant que démocratie.

Bien que ces sources gouvernementales anonymes et leurs sténographes aient déjà nommé les pays qui seront responsables et les technologies qu'ils utiliseront, ils admettent également qu'aucune preuve n'existe encore pour étayer ces allégations, ce qui signifie qu'elles sont, au mieux, de la pure spéculation.

Des titres tels que «Les pirates arrivent pour les élections de 2020 - et nous ne sommes pas prêts», « Fondamentalement, chaque chef de la sécurité nationale américaine met en garde contre les interférences étrangères lors des élections de 2020» et «Les agences de renseignement des États-Unis avertissent que la Russie et la Chine complotent pour interférer lors des élections de 2020» sont devenues de plus en plus courantes, malgré l'absence de preuves, tout comme les avertissements selon lesquels le public américain est sans défense contre le vieux fléau des «Fake News» et le nouveau fléau des «Deep Fakes» [Contrefaçons profondes]. Certains rapports des médias sont allés jusqu'à dire que l'ingérence étrangère réelle n'est même pas nécessaire, car la simple crainte d'une ingérence étrangère pourrait suffire à bouleverser le système politique américain au-delà de tout rétablissement possible.

Historiquement, le but de tels récits induisant la peur a été l'échange de libertés civiles pour une sécurité accrue, ou plutôt, l'apparence d'une sécurité accrue. Pourtant, lorsque le besoin de sécurité se fait sentir en raison d'une crainte fondée sur des spéculations dictées par le gouvernement et non sur des preuves, le but de ce récit n'est pas de protéger le public contre une menace réelle et tangible, mais plutôt de consolider le pouvoir, pour les groupes qui sont responsables de sa fabrication - dans ce cas, la communauté du renseignement et d'autres acteurs clés de l'État dans la sécurité nationale.

Cependant, ce qui est particulièrement étrange à propos de ce récit entourant le «chaos» et l'ingérence imminente lors des prochaines élections de 2020 est le fait que, non seulement les instruments de cette ingérence ont été nommés et décrits en détail, mais leur utilisation dans l'élection a été récemment simulée par une entreprise ayant des liens étroits avec les services secrets américains et israéliens. Cette simulation, organisée et dirigée par la société israélo-américaine Cybereason, s'est traduite - virtuellement - par la mort de nombreux Américains, l'annulation des élections de 2020, l'imposition de la loi martiale et un pic de peur parmi la population américaine.

Bon nombre des technologies utilisées pour créer ce scénario chaotique et horrible, dans la simulation de Cybereason, sont les mêmes technologies que les fonctionnaires fédéraux américains et les médias système ont promu comme l'essentiel de la boîte à outils qui, selon eux, sera utilisée pour saper les élections à venir, tels que les fake news et les piratages d'infrastructures critiques, de moyens de communication et autres appareils grand public et même de véhicules.

Alors que le récit en cours fait déjà porter le blâme sur les États rivaux des américains, la Chine, la Russie et l'Iran, ces mêmes technologies sont plutôt dominées par des entreprises liées aux mêmes agences de renseignement que Cybereason, en particulier les services de renseignement militaires israéliens.

Avec les agences de renseignement aux États-Unis et en Israël, qui non seulement élaborent le récit sur l'ingérence étrangère de 2020, mais dominent également ces technologies et simulent leur utilisation pour bouleverser les prochaines élections, il devient crucial de considérer les motivations derrière ce récit, et si ces agences de renseignement ont des objectifs pour promouvoir et simuler de tels résultats qui mettraient effectivement fin à la démocratie américaine et confieraient un pouvoir presque total à l'État de sécurité nationale.

Les médias et les services de renseignement préfigurent la ruine pour 2020, provoquée par le pouvoir de la technologie

Même si les élections américaines de 2020 sont dans plusieurs mois, une pléthore de rapports médiatique publiés au cours des six derniers mois - et même avant - ont soulevé tellement d'inquiétudes (voir ici et là) après s'être interrogés sur la vulnérabilité des élections américaines à l'ingérence étrangère, qu'une telle ingérence est devenue une fatalité.

Une partie de la raison de la récente recrudescence de la peur semble avoir été la publication d'une déclaration conjointe, par des membres clés de l'administration Trump en novembre dernier. Cette déclaration, rédigée par le procureur général Bill Barr, le secrétaire à la Défense Mark Esper, le secrétaire par intérim du Department of Homeland Security Kevin McAleenan, le directeur par intérim du National Intelligence Joseph Maguire, le directeur du FBI Christopher Wray, le directeur de la NSA, le général Paul Nakasone, et le directeur de la Cybersecurity and Infrastructure Security Agency (CISA), Christopher Krebs, ont affirmé que l'ingérence étrangère en 2020 était imminente, tout en reconnaissant l'absence de preuve d'une ingérence :

Nos adversaires veulent saper nos institutions démocratiques, influencer le sentiment public et affecter les politiques gouvernementales. La Russie, la Chine, l'Iran et d'autres acteurs étrangers malveillants chercheront tous à interférer dans le processus électoral ou à influencer la perception des électeurs. Les adversaires peuvent essayer d'atteindre leurs objectifs par divers moyens, notamment des campagnes sur les réseaux sociaux, diriger des opérations de désinformation ou mener des cyberattaques perturbatrices ou destructrices sur les infrastructures étatiques et locales. Bien que nous n'ayons actuellement aucune preuve d'une attaque ou d'une perturbation de l'infrastructure électorale qui permettrait aux adversaires d'empêcher le vote, de changer le décompte des voix ou de perturber la capacité de compter les votes, nous continuons de surveiller attentivement toute menace aux élections américaines (c'est nous qui soulignons).

Malgré la principale mise en garde selon laquelle il n'y avait aucune preuve au moment de la publication de la déclaration, les médias ont utilisé la déclaration pour affirmer que l'ingérence étrangère en 2020 était imminente, comme dans ces rapports de BuzzFeed, ABC News et Newsweek.

Outre les rapports qui ont fait état de l'implication d'acteurs étatiques - à savoir la Russie, l'Iran et la Chine - comme assurée, malgré le manque de preuve, d'autres rapports ont affirmé que cette ingérence présumée imminente serait inévitablement couronnée de succès, en grande partie en raison des allégations selon lesquelles les tactiques utilisées dépendront largement d'une technologie que les États-Unis ne peuvent espérer réussir à contrer. CSO Online, un média en ligne qui fournit des nouvelles, des analyses et des recherches sur la sécurité et la gestion des risques, a récemment averti que «résoudre les problèmes d'infrastructure électorale en Amérique est une proposition à long terme, qui ne sera pas prête à temps pour les élections en novembre » alors que le New York Times mettait en garde contre un chaos imminent et que des acteurs étrangers malveillants et « furtifs » avaient déjà jeté les bases d'une «saison de campagne ignoble gâchée par le piratage et la désinformation». Le site web Wired a affirmé l'an dernier que la sécurité électorale américaine « était toujours choquante à tous les niveaux. »

Dans un autre exemple, Rolling Stone a publié un article au début de ce mois-ci avec le titre «Les pirates arrivent pour les élections de 2020 - et nous ne sommes pas prêts», qui affirme que la réalité est la suivante : « Nous avons fait des progrès depuis les dernières élections - mais nous sommes beaucoup moins protégés que nous ne le devrions. » L'article poursuit en affirmant que le but n'est pas nécessairement de pirater les machines à voter ou de modifier les résultats, mais « de simplement créer l'impression d'une attaque en tant que moyen de saper notre foi dans le processus électoral. »

L'article continue ainsi :

La cible est l'esprit du peuple américain, explique Joshua Geltzer, ancien directeur de la lutte contre le terrorisme au Conseil de sécurité nationale. «À certains égards, nous sommes moins vulnérables qu'en 2016. Mais à d'autres égards, plus.» Presque tous les experts sont d'accord sur ce point : le pire des cas, celui auquel nous devons nous préparer, est une situation qui pousse les Américains à remettre en question le fondement de notre démocratie - des élections libres et équitables.

Bien avant que ce type de rhétorique ne fasse son chemin dans les médias américains, la firme de technologie israélienne liée au renseignement Cybereason affirmait, dans un communiqué sur son site Web, que « manipuler l'esprit d'un électeur » aurait un impact plus important que la modification du total des votes, même avant l'élection de 2016. Cette publication par Cybereason avant la dernière élection présidentielle, a été rédigée par le PDG de la société, Lior Div, qui dirigeait des opérations de piratage offensives contre les États-nations pour le renseignement militaire israélien.

Il faut noter que suite à tous ces rapports des médias, il y a un consensus clair sur le fait que l'une des principales tactiques qui seront bientôt utilisées pour se mêler des prochaines élections américaines sera la fabrication de ce que l'on appelle les «deep fakes» [contrefaçon profonde], combinaison de «deep learning» ( apprentissage profond) et de «faux», ceux-ci impliquant la vidéo et l'audio, manipulés à l'aide de l'intelligence artificielle (IA) pour créer des médias qui semblent authentiques, mais qui ne le sont pas [par la falsification de l'animation du visage et de la voix].

L'inquiétude quant à son utilisation lors des prochaines élections a non seulement suscité une multitude de reportages dans les médias, mais a incité à la fois l'armée américaine et le Congrès à prendre des mesures pour limiter son utilisation potentiellement abusive.

Une chose qui ressort du récit médiatique concernant l'ingérence électorale et les contrefaçons profondes est que plusieurs organismes de presse ont publié des articles qui déclarent que ces procédés seront utilisés pour saper les élections de 2020, au lieu de dire qu'elles pourraient être utilisées ou qu'elles sont un phénomène digne d'attention - même si certains articles ont adopté une approche plus mesurée.

La raison de ce niveau de confiance peut être due aux déclarations faites par d'éminents responsables du renseignement américain l'année dernière, y compris celles faites par Dan Coats, l'ancien directeur du renseignement national (DNI), qui a affirmé, dans l'évaluation mondiale de la menace 2019 pour la communauté du renseignement américain, que des contrefaçons profondes et d'autres formes de faux médias de haute technologie seraient utilisées pour perturber les élections de 2020. Coats a spécifiquement déclaré :

Les adversaires et les concurrents stratégiques tenteront probablement d'utiliser des contrefaçons profondes ou des technologies d'apprentissage automatique similaires pour créer des fichiers d'images, audio et vidéo convaincants, mais faux, afin d'augmenter les campagnes d'influence dirigées contre les États-Unis et nos alliés et partenaires.

Depuis que Coats a produit cet avertissement, de nombreux reportages dans les médias ont promu cette préoccupation sans plus enquêter, n'étant que l'une des nombreuses fois dans l'histoire des États-Unis où des récits rédigés d'abord par les services de renseignement américains sont ensuite fortement promus par les médias, même lorsque l'affirmation des responsables des services de renseignement est spéculative, comme c'est le cas ici. En effet, les récits promus en ce qui concerne les élections de 2020 impliquent bon nombre des mêmes agences de renseignement ( américaines et israéliennes) et médias qui avaient promu des allégations, prouvées faussaires par la suite, au sujet des «armes de destruction massive» en Irak avant l'invasion de 2003, entre autres exemples pertinents.

Les contrefaçons profondes figureraient notamment en bonne place et seraient l'outil le plus utilisé par les malveillants pirates dans la simulation électorale de Cybereason pour 2020, qui a vu des contrefaçons vidéo et audio uniquement utilisées pour diffuser de la désinformation sur les chaînes de télévision nationales et locales afin d'usurper l'identité des policiers et des fonctionnaires électoraux et de créer de fausses menaces à la bombe en se faisant passer pour le groupe terroriste Daesh (ISIS). Cybereason est également un partenaire de l'organisation qui finance le créateur et producteur de contrefaçons le plus connu au monde, une organisation qui - tout comme Cybereason - est ouvertement liée aux services de renseignement israéliens.

Outre les contrefaçons profondes, d'autres technologies militarisées dans la simulation électorale de Cybereason ont également fait l'objet de plusieurs reportages dans les médias, tels que le piratage d'appareils Internet connectés (IoT) et même le piratage de véhicules dotés d'une certaine forme de connectivité Internet. Dans la simulation Cybereason, des piratages IoT ont été utilisés pour couper l'alimentation des bureaux de vote et diffuser la désinformation tandis que des véhicules ont été piratés pour mener des attaques terroristes contre des civils qui faisaient la queue pour voter, faisant plusieurs morts et des centaines de blessés.

La plupart des médias ont affirmé que ces technologies feront partie de la prochaine «explosion» de cyber-guerre en 2020 et ne les lient pas spécifiquement à une ingérence électorale imminente. D'autres, cependant, ont rendu explicite le lien avec les élections.

Nommer les coupables à l'avance

En plus du consensus apparent sur la façon dont l'ingérence étrangère se produira lors des élections de 2020, il existe également un consensus concernant les pays qui seront responsables. Encore une fois, cela est largement basé sur des déclarations faites par des responsables de la sécurité nationale des États-Unis. Par exemple, la déclaration conjointe publiée en novembre dernier par le DOJ, le DOD, le DHS, le DNI, le FBI, la NSA et la CISA concernant la sécurité des élections de 2020, déclare que « la Russie, la Chine, l'Iran et d'autres acteurs malveillants étrangers chercheront tous à s'immiscer dans le processus de vote ou influencer les perceptions des électeurs avant d'ajouter que, pour le moment, nous n'avons aucune preuve.«

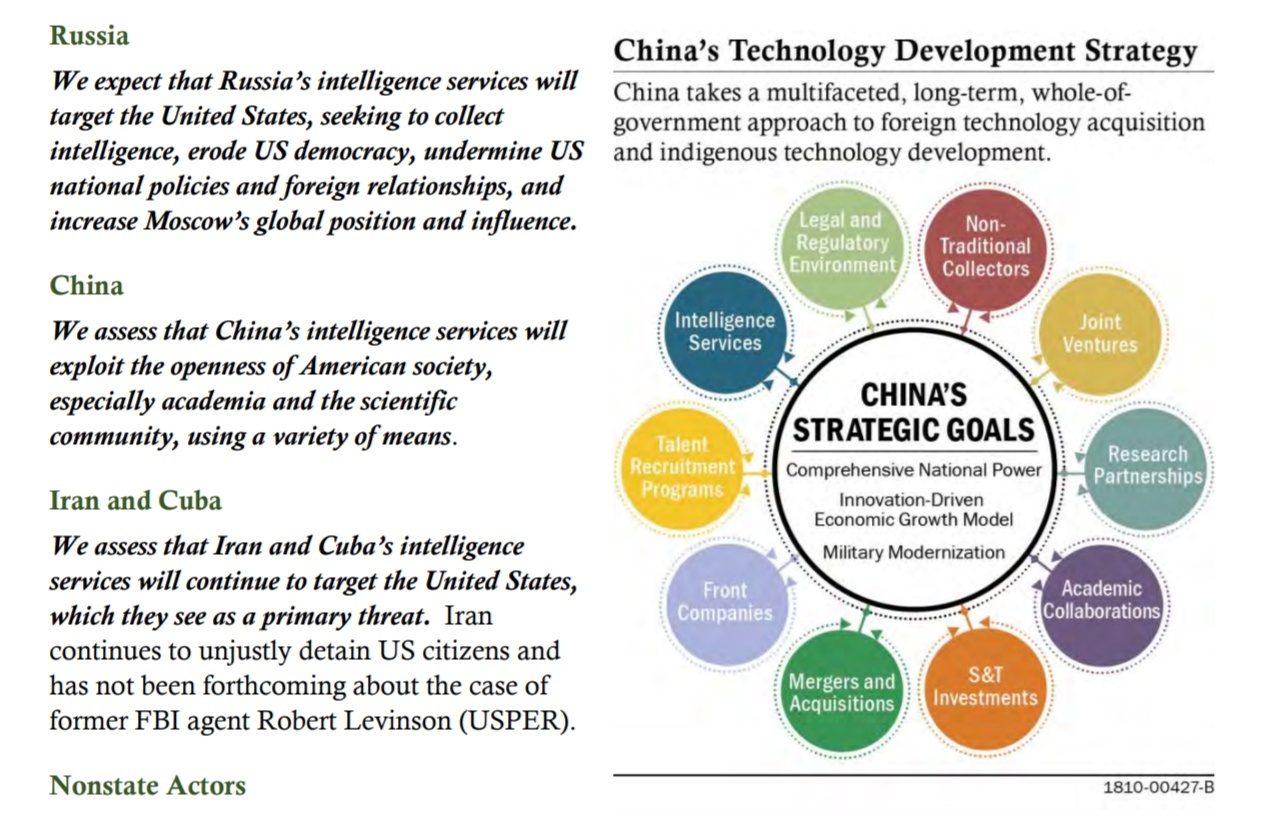

De même, l'Évaluation mondiale des menaces pour la communauté du renseignement des États-Unis de 2019, rédigée par Dan Coats, alors directeur du National Intelligence, mentionne ces trois mêmes pays en relation avec une ingérence imminente dans les élections de 2020 et déclare que leur ingérence dans les élections de 2020 est « presque certaine ». L'évaluation ajoute les informations suivantes sur chaque nation :

- Russie : «Les efforts de la Russie dans les médias sociaux continueront de se concentrer sur l'aggravation des tensions sociales et raciales, la sape de la confiance dans les autorités et la critique des politiciens perçus comme anti-russes.»

- Chine : «La Chine continuera à utiliser des leviers juridiques, politiques et économiques - comme l'attrait des marchés chinois - pour façonner l'environnement de l'information. Elle est également capable d'utiliser des cyberattaques contre des systèmes aux États-Unis pour censurer ou supprimer des points de vue qu'elle juge politiquement sensibles. »

- Iran : «L'Iran, qui a utilisé des campagnes sur les réseaux sociaux pour cibler des audiences aux États-Unis et dans les pays alliés avec des messages alignés sur les intérêts iraniens, continuera à utiliser les opérations d'influence en ligne pour tenter de faire avancer ses intérêts.»

L'évaluation de Coats a suffi à engendrer de nombreuses histoires sur la menace imminente que ces trois nations représentent pour les élections de 2020, avec des titres tels que «Les agences de renseignements U.S. : la Russie et la Chine complotent pour interférer lors des élections de 2020. »

La grande majorité des avertissements concernant les futures ingérences électorales sont venus de responsables du renseignement américain ayant un dossier douteux de fiabilité et un palmarès d'instrumentalisation des médias pour diffuser de la propagande et de la désinformation, notamment grâce à l'opération Mockingbird. La plupart - sinon la totalité - des nombreux et récents articles sur une ingérence imminente s'appuient fortement sur les allégations formulées par les deux documents gouvernementaux susmentionnés, des documents élaborés par les agences de renseignement américaines faits pour la consommation publique, ainsi que sur des allégations faites par des responsables américains anonymes.

Un récent article du New York Times, par exemple, intitulé «Le chaos est le sujet : les pirates et les trolls russes seront de plus en plus furtifs en 2020», est basé presque entièrement sur des «entretiens avec des dizaines de fonctionnaires et d'experts», bien que le seul responsable gouvernemental nommé dans l'article soit Shelby Pierson, officiel en charge des menaces électorales dans la communauté du renseignement. Les experts les plus cités dans l'article sont Ben Nimmo, anciennement à l'Atlantic Council, think-tank belliciste, financé par l'OTAN et qui se trouve maintenant chez Graphika, et Laura Rosenberger, directrice de l'Alliance pour la sécurisation de la démocratie créée par les néocons. L'article cite néanmoins à plusieurs reprises des «officiels américains» et des «officiels actuels et anciens» pour faire valoir les interférences électorales imminentes qui brossent un sombre tableau de la saison électorale actuelle.

Un article récent de The Hill se réfère au chef par intérim du DHS, Chad Wolf, comme seule source, citant l'affirmation de celui-ci selon laquelle «nous nous attendons à ce que la Russie tente d'interférer dans les élections de 2020 pour semer la discorde publique et saper nos institutions démocratiques» au milieu d'autres avertissements qu'il a donnés sur les cybermenaces chinoises et iraniennes aux élections américaines. D'autres articles, dont un intitulé «La Russie et la Chine prévoient d'ajuster leurs tactiques pour pirater et influencer les élections de 2020» ne citent que Shelby Pierson de la communauté du renseignement américain comme source de cette affirmation. Un autre intitulé « La Russie n'est pas la seule menace pour les élections de 2020, selon les services de renseignement US » ne cite que des responsables anonymes, comme le titre l'indique.

Bien que la Russie et la Chine aient toujours été désignées comme les ingérences électorales les plus probables, les rapports ont également mis en évidence la probabilité que l'Iran émerge comme l'ingrédient étranger de choix en 2020, en particulier dans les mois précédant et les semaines suivant le meurtre du général iranien Qassem Soleimani par l'administration Trump. Un récent «sondage informel» mené par le Washington Post a demandé à des think-tank bellicistes, à des employés d'entreprises comme Raytheon et à d'anciens responsables fédéraux si l'Iran riposterait probablement contre les États-Unis via une cyberattaque. Le Post a publié les résultats du sondage sous le titre « Préparez-vous à de graves cyberattaques en provenance d'Iran, disent les experts. »

Malgré les nombreux avertissements des médias au sujet de cyber-représailles imminentes et «sérieuses» de la part de l'Iran, la seule cyberattaque attribuée au pays après la mort de Soleimani était le vandalisme du site Web du Federal Depository Library Program, un acte plutôt bénin qui a néanmoins déchaîné les gros titres tels que « Un site Web du gouvernement américain piraté avec des messages pro-iraniens et une image de Trump ensanglanté. » Le gouvernement américain est cité dans cet article comme disant : « Pour le moment, rien ne confirme que ce soit l'action d'acteurs iraniens parrainés par l'État ».

Le fait que WikiLeaks ait révélé en 2017 que la CIA avait constitué une bibliothèque de techniques de cyberattaque «volées» créées dans d'autres pays, y compris la Russie et l'Iran, est également particulièrement absent des reportages des médias. Ces révélations, qui font partie de la version de Vault 7, ont révélé que le groupe UMBRAGE de la CIA était capable de «détourner l'attribution [pour des cyberattaques réellement effectuées par la CIA] en laissant de signatures digitales provenant des groupes dont les techniques d'attaque avaient été volées» En d'autres termes, la CIA était plus que capable de mener des cyberattaques «sous faux drapeau» et de blâmer des acteurs étrangers.

Notamment, l'un des virus imputé à l'Iran pour les cyberattaques visant les États-Unis avant les élections de 2020 - appelé Shamoon - a été « volé » par l'UMBRAGE de la CIA et cité dans le communiqué de WikiLeaks.

Conflit d'intérêts : Microsoft «défend la démocratie»

L'année dernière, Microsoft, le géant de la technologie, a joint ses efforts pour blâmer les acteurs étatiques étrangers, en particulier l'Iran, pour les cyberattaques contre les États-Unis. Cela a contribué à renforcer les affirmations des médias - qui avaient en grande partie pris naissance chez une poignée de responsables du renseignement américain et des groupes de réflexion bellicistes et néocons - selon lesquelles la société Microsoft était un observateur indépendant appartenant au secteur privé.

Pourtant, comme l'ont révélé les enquêtes de MintPress, Microsoft a clairement des conflits d'intérêts en ce qui concerne l'ingérence électorale. Son programme «Defending Democracy» a développé des outils tels que «NewsGuard» et «ElectionGuard» qui, selon lui, aideront à protéger la démocratie américaine, mais - à y regarder de plus près - ont plutôt l'effet contraire.

En janvier dernier, MintPress a exposé les soutiens néocons de NewsGuard et expliqué comment des groupes d'intérêts spéciaux soutenaient le programme dans le but de censurer le journalisme indépendant sous le couvert de la lutte contre les «fake news». Des enquêtes ultérieures ont révélé le risque que ElectionGuard de Microsoft pose aux machines à voter américaines, qu'il prétend rendre plus sûr et comment la plate-forme a été développée par des entreprises étroitement liées à la tristement célèbre branche de recherche du Pentagone, la DARPA, et à l'unité de renseignement militaire israélienne 8200.

Le logiciel ElectionGuard a depuis été adopté par de nombreux fabricants de machines à voter et devrait être utilisé dans certains votes Démocrates lors des élections primaires. On peut noter que la poussée pour l'adoption du logiciel ElectionGuard a été menée par la Cybersecurity and Infrastructure Security Agency (CISA) récemment créée, qui est l'agence fédérale chargée de superviser la sécurité électorale, dirigée par Christopher Krebs, un ancien cadre supérieur de Microsoft.

Ces derniers mois, Microsoft a également été au centre des affirmations selon lesquelles l'Iran aurait tenté de pirater les campagnes présidentielles américaines avant 2020, ainsi que des déclarations selon lesquelles l'Iran prévoit de cibler le réseau électrique américain et d'autres infrastructures critiques avec des cyberattaques.

En octobre dernier, Microsoft a rédigé un article de blog sur un «groupe menaçant» nommé Phosphorus qui, selon eux, «provient d'Iran et a des liens avec le gouvernement iranien». Le message affirmait ensuite que Phosphorus avait tenté de cibler une campagne présidentielle américaine, et les rapports des médias ont ensuite affirmé que c'était la campagne de réélection du président Trump. Microsoft a conclu que la tentative n'était « pas techniquement sophistiquée » et finalement infructueuse, mais s'est senti obligé de la divulguer et de la relier au gouvernement iranien.

Bien qu'il n'ait fourni aucune preuve du piratage ni des raisons de «croire» que l'attaque provenait d'Iran, les médias ont traité la déclaration de Microsoft comme une preuve que l'Iran avait commencé à s'immiscer activement dans les élections de 2020. Des titres tels que «Microsoft : Un pirate lié au gouvernement iranien a ciblé la campagne présidentielle 2020» et «Microsoft dit que les Iraniens ont essayé de pirater la campagne présidentielle», ont explosé à la une des médias américains. Aucun des rapports n'a examiné les affirmations de Microsoft ni noté le conflit d'intérêts évident que Microsoft avait à faire de telles réclamations en raison de ses efforts pour voir son propre logiciel ElectionGuard adopté à l'échelle nationale.

Les médias ont également laissé de côté le fait que Microsoft est un important contractant du gouvernement pour la communauté du renseignement américain et le Pentagone. Notamment, la campagne Trump, dont Microsoft a déclaré qu'elle était la cible de cette attaque, a ensuite été identifiée comme la seule campagne présidentielle majeure utilisant le logiciel AccountGuard de Microsoft, qui fait partie de son programme douteux « Defending Democracy » qui a également donné naissance à NewsGuard et ElectionGuard. AccountGuard prétend protéger les courriels et les données liés à la campagne.

Microsoft a refait surface peu de temps après, affirmant une fois de plus que l'Iran visait par malveillance l'infrastructure civile des États-Unis. Cette réclamation subséquente a été publiée pour la première fois par Wired puis couverte par d'autres médias. Ces rapports citent une seule personne, le chercheur en sécurité de Microsoft Ned Moran, qui y affirme qu'un groupe de pirates soutenu par l'Iran appelé APT33 visait, aux États-Unis, «des systèmes de contrôle physique utilisés dans les services publics d'électricité, la fabrication et les raffineries de pétrole».

«Ils essaient de transmettre des messages à leurs adversaires et tentent de contraindre et de changer leur comportement», a déclaré Moran à Wired. Moran a également déclaré que «Microsoft n'a pas vu de preuves directes d'APT33 effectuant une cyberattaque perturbatrice plutôt qu'un simple espionnage ou une reconnaissance, il a vu des incidents où le groupe a au moins jeté les bases de ces attaques (je souligne)».

Cybereason aide à élaborer le récit

Alors que les responsables du renseignement américain et les médias ont été en grande partie responsables de la création du récit selon lequel une ingérence imminente sera menée par la Russie, la Chine et l'Iran, des éléments clés de ce récit, en particulier en ce qui concerne la Chine et l'Iran, ont été présentés par Cybereason, un société qui a récemment exécuté des simulations apocalyptiques sur les élections de 2020 et qui a des liens étroits avec les communautés du renseignement aux États-Unis et en Israël.

Cybereason✔cybereason Nous sommes en 2020 depuis trois jours, et le monde est déjà en alerte maximale après la frappe aérienne de la nuit dernière à #Bagdad. Lisez notre dernier blog pour en savoir plus sur leur représailles #cyber et ce qui pourrait arriver cybr.lyLes cyber-représailles de l'Iran sont-elles imminentes ? Pour des raisons inconnues étant donné leur caractère classifié, hier soir, le gouvernement américain a tué le major-général Qasem Soleimani...

Peu de temps après le meurtre du général iranien Qassem Soleimani au début du mois, une opération menée de concert avec les services de renseignements israéliens, Cybereason a averti que l'Iran pourrait très tôt riposter avec une cyber-menace et a cité ses propres employés qui ont expliqué ce que l'Iran ciblerait probablement en représailles et comment. Le CSO de Cybereason, Sam Curry, qui a participé activement aux simulations des élections de 2020, a déclaré :

Cela signifie que la «vengeance énergique» de l'Iran sera probablement moins axée sur le flash que sur le bang. Si vous avez des systèmes connectés qui sont responsables des effets dans le monde cinétique, comme les systèmes ICS et les infrastructures critiques autour de l'eau, de l'énergie ou des services vitaux, il est temps de faire attention. L'Iran et les États-Unis sont engagés dans la cyber-technique, ce qui signifie que les gants sont retirés lorsque l'Iran choisit ses cibles.

Cybereason a également cité un collègue invité du National Security Institute et ancien conseiller des services secrets américains - qui a participé aux simulations électorales de Cyberaeson - Anne Marie Zettlemoyer, qui affirme que l'Iran pourrait bientôt cibler Wall Street et des infrastructures américaines critiques comme le réseau électrique :

Une attaque contre les systèmes financiers peut être dévastatrice sur le plan économique et affaiblir la confiance et la viabilité des marchés. Cependant, nous ne pouvons ignorer les conséquences physiques et les manifestations qui peuvent provenir d'une cyberattaque, en particulier contre des infrastructures critiques comme l'énergie et les systèmes de contrôle de l'industrie.

Les allégations de Cybereason concernant l'intérêt de l'Iran pour les systèmes «d'infrastructures critiques» provenaient probablement de Microsoft, ces allégations ayant ensuite été reprises par les médias dans plusieurs rapports, dont beaucoup citaient Sam Curry de Cybereason. Curry est également un contributeur à de grands médias comme Forbes où il écrit sur les capacités de la cyber-guerre iranienne.

Cybereason✔cybereason Le groupe de piratage iranien, APT33, cible les systèmes de contrôle industriels utilisés par les réseaux électriques, la fabrication et les raffineries de pétrole. Lire CSO, [@] samjcurry's take on the group focus in @ForbesTech. cybr.lyLes pirates iraniens poursuivent une nouvelle cible physique inquiétante Selon un nouveau rapport de Microsoft, les pirates iraniens se concentrent de plus en plus sur une cible physique potentiellement dévastatrice.

En particulier, dans les récentes allégations de Cybereason contre l'Iran, il déclare qu '«il est clair que l'Iran s'est préparé à un futur conflit géopolitique en ayant accès à des infrastructures critiques et à d'autres opérations importantes aux États-Unis». Il soutient ces affirmations en citant un article rédigé par Curry pour Forbes. Après la mort de Soleimani, de nombreux reportages, notamment dans The Independent et ABC News au Royaume-Uni, ont cité Curry comme une source «experte» en affirmant que l'Iran riposterait avec des cyberattaques.

Cybereason soutient fréquemment les allégations de Microsoft concernant les pirates et l'ingérence étrangers - dont les preuves n'ont jamais été rendues publiques, mais qui ont néanmoins été considérées comme des faits.

En août dernier, Microsoft a affirmé avoir déjoué les tentatives russes de pirater deux groupes de réflexion affiliés aux républicains et, bien qu'il n'ait fourni aucune preuve, le directeur des services de renseignement de Cybereason, Ross Rustici, alors cité comme expert dans plusieurs médias, a déclaré qu'un tel comportement était à attendre de la Russie. Dans un de ces rapports, Rustici a déclaré :

Nous sommes très bons pour mener la dernière guerre, mais les Russes sont très bons pour faire évoluer leur jeu. Je soupçonne que s'ils vont faire une opération psychologique autour des élections, la façon dont ils le feront sera différente de ce qu'ils ont fait en 2016. Quelle sera l'efficacité des défenses que nous avons construites contre ce qu'ils ont fait en 2016 pour ces attaques reste à voir.

Aucun des médias citant Rustici n'a mentionné les liens de Cybereason avec les services de renseignement israéliens, faisant uniquement référence à une «société de cybersécurité basée à Boston» et à des variantes similaires. Le groupe de renseignement de Cybereason regorge d'anciens et actifs membres des services de renseignement américains et israéliens et a publié plusieurs rapports sur le piratage des États-nations en mettant l'accent sur la Russie et la Chine.

Cybereason a également été à l'avant-garde des allégations selon lesquelles la Chine a été engagée dans des cyberattaques agressives contre des sociétés multinationales qui ont également bénéficié d'une large couverture dans les médias américains, malgré la nature non transparente des preuves des allégations de Cybereason.

Dans une histoire qui a reçu une large couverture de médias tels que Fox News, Reuters, CNBC et d'autres, Cybereason a dévoilé ce qu'elle a appelé «Operation Soft Cell», une opération qui a volé des masse de données de plusieurs sociétés de télécommunications mondiales. Dans chaque histoire, Cybereason est la seule source de la réclamation et a refusé de fournir le nom ou l'emplacement de l'une des sociétés concernées. La société a également affirmé avoir déterminé que l'attaque avait probablement été perpétrée par quelqu'un « soutenu par un État-nation et affilié à la Chine ». Elle a en outre affirmé avoir débriefé et coordonné les réponses avec les services de renseignement américains.

Dans un article pour Reuters, Cybereason a déclaré que «cette fois, contrairement au passé, nous sommes sûrs en affirmant que l'attaque est originaire de Chine», tandis que Cybereason a déclaré séparément à CyberScoop qu'il avait «trouvé des outils de piratage tels qu'un shell Web modifié et un cheval de Troie d'accès à distance qui est communément associé aux pirates chinois, mais qui ne leur est pas propre.» Malgré l'incongruité, les reportages des médias ont carrément blâmé la Chine, comme le montrent des titres tels que « Les espions chinois ont siphonné des enregistrement dans des multinationales des télécommunications, disent les chercheurs. »

Avant de découvrir l'opération Soft Cell, Cybereason avait averti sur ses blogs au cours des mois et des années qui ont précédé que la Chine ciblerait prochainement les entreprises américaines. La révélation de l'opération Soft Cell - qui provient exclusivement de Cybereason - a été utilisée pour montrer que la Chine est ouvertement engagée dans une cyber-guerre contre ses États rivaux, comme les États-Unis, en visant la «démocratie elle-même».

Le créateur de contrefaçons profondes le plus connu est financé par les services de renseignement israéliens

Bien que les médias, et même Cybereason lui-même, aient contribué à jeter les bases pour blâmer des acteurs étatiques spécifiques pour l'ingérence électorale de 2020 bien avant les faits, il vaut la peine de revoir la simulation électorale de l'Opération Blackout de Cybereason et les tactiques utilisées par les «mauvais acteurs» dans ce scénario.

Cette simulation, discutée en détail dans le premier volet de cette série, a vu la militarisation de technologies spécifiques, à savoir les contrefaçons profondes, les piratages d'appareils Internet des objets (IoT) et les piratages de véhicules, afin de cibler les élections américaines de 2020, ce qui aura entraîné l'annulation de l'élection et l'imposition de la loi martiale.

Compte tenu du récit actuel concernant les acteurs étatiques susceptibles de se mêler des élections de 2020 - à savoir la Russie, la Chine et l'Iran - et les tactiques qu'ils utiliseraient, il est important d'explorer les sources des technologies militarisées dans ce récit ainsi que dans «Opération Blackout».

En effet, s'il existe un rapport évident entre les créateurs de ces technologies et les acteurs étatiques blâmés à l'avance pour leur utilisation imminente, cela donnerait certainement de la crédibilité aux affirmations promues par les services de renseignement américains, les médias et des entreprises comme Microsoft et Cybereason.

Pourtant, à y regarder de plus près, il apparaît clairement que les entreprises et les acteurs étatiques les plus impliqués dans le développement de ces technologies sont ceux-là mêmes qui affirment que la Russie, la Chine et l'Iran les utiliseront pour saper les élections de 2020.

Prenez par exemple l'utilisation de contrefaçons profondes. Non seulement de nombreux reportages médiatiques se sont concentrés sur la façon dont celles-ci seront utilisées pour se mêler des élections de 2020, mais la simulation des élections apocalyptiques de Cybereason a vu les «mauvais acteurs» s'appuyer fortement sur leur utilisation pour propager la désinformation et même faire de fausses alertes à la bombe. Bien que l'on ait beaucoup parlé de l'élection à venir et des contrefaçons profondes, remarquablement peu de rapports ont pris la peine d'examiner la société la plus connue pour créer ces contrefaçons virales.

Canny AI a retenu l'attention des médias au cours des dernières années pour ses contrefaçons persuasives de vidéos qui sont souvent devenues virales. Au cours de la dernière année seulement, les contrefaçons virales de l'entreprise technologique ont inclus une vidéo controversée de Mark Zuckerberg où le co-fondateur de Facebook semble dire « Imaginez ceci une seconde : un homme, avec un contrôle total sur des milliards de données volées par des personnes, tous leurs secrets, leur vie, leur avenir », ainsi qu'une vidéo montrant Richard Nixon dans un discours qu'il n'a jamais prononcé. Plus récemment, Canny AI était derrière les vidéos virales juste avant les élections générales de 2019 au Royaume-Uni qui semblaient montrer que Jeremy Corbyn et son rival Boris Johnson se soutenaient mutuellement et une autre vidéo qui montrait des dirigeants mondiaux chantant «Imagine» de John Lennon.

Curieusement, de nombreux reportages médiatiques qui discutent de ces vidéos virales ne mentionnent pas le rôle de Canny AI dans la création de ces contrefaçons virales et ne mentionnent plutôt que l'organisation, ou les artistes, avec lesquels Canny AI s'est associé pour les créer. Par exemple, les vidéos de Corbyn-Johnson auraient été produites par le groupe Future Advocacy et l'artiste Bill Posters, mais c'est en fait Canny AI qui a créé ces vidéos pour ce groupe. De même, le faux discours de Nixon a été rapporté par plusieurs médias comme ayant été uniquement créé par le Center for Advanced Virtuality du MIT. Cependant, le Boston Globe a noté que «l'équipe [du MIT] a travaillé avec Canny AI, une société israélienne qui fait du remplacement de dialogue vidéo, et Respeecher, une startup ukrainienne spécialisée dans la production de voix synthétique de synthèse vocale» pour créer la vidéo.

La fausse vidéo de Zuckerberg que Canny AI a créée a suscité beaucoup de presse positive pour l'entreprise, avec plusieurs reportages médiatiques assurant que la société utilisait des «faux dans un but louable» et une technologie «de manière responsable». Le faux de Zuckerberg a été cité comme l'un des principaux moteurs de la nouvelle politique de Facebook au sujet des «contrefaçons profondes», qui n'interdit que certaines vidéos contrefaites et a été critiquée par les législateurs américains comme insuffisante. Notamment, ni Facebook ni Instagram, qui lui appartient, n'ont jamais retiré la vidéo faussaire de Zuckerburg créee par Canny AI.

Étant donné l'inquiétude suscitée par les contrefaçons profondes par rapport aux élections à venir, et Canny AI se distinguant comme le principal producteur de celles qui sont devenues virales au cours de la dernière année, il est important de souligner que Canny AI a des liens avec un acteur Étatique ayant un palmarès éloquent en matière d'ingérence électorale : l'État d'Israël.

En effet, Canny AI est financé à 100% par un accélérateur de start-up israélien appelé Xcelerator, une joint-venture entre l'Université de Tel Aviv et l'agence de renseignement israélienne Shin Bet (parfois appelée Shabak). Selon Start Up Nation Central, l'organisation créée par Paul Singer qui promeut les start-ups technologiques israéliennes, les «start-ups participant au programme financées par Xcelerator bénéficient d'un tutorat étroit d'experts en contenu et en technologie du Shabak, d'experts de l'Université de Tel Aviv, et des leaders de l'industrie. La connexion au Shabak fournit également aux entrepreneurs des moyens de tester les capacités de leurs technologies et leurs opportunités de coopération (souligné par nous).»

De plus, Xcelerator est associé non seulement directement aux services de renseignements israéliens, mais également à Cybereason, la société même qui a exploré l'utilisation de contrefaçons profondes lors d'une simulation de l'élection présidentielle américaine de 2020, qui a vu l'élection annulée et la loi martiale déclarée, ainsi qu'une entreprise qui, elle-même, a des liens étroits avec les services de renseignements israéliens. Parmi les autres partenaires notables de Xcelerator, citons NEC Corp, qui a des liens intimes avec l'investisseur de premier plan de Cybereason, l'entreprise Softbank ; Check Point Technologies, qui a des liens avec l'unité de renseignement militaire israélienne 8200 ; et l'accélérateur israélien de start-up Team8. Dans des rapports précédents publiés par MintPress, Team8 a été présenté en détails, en particulier leur embauche récente de l'ancien directeur de la NSA et ancien chef du US Cyber Command Mike Rogers, et leurs liens étroits avec Start Up Nation Central de Paul Singer , qui lui-même a des liens étroits avec les néocons américains.

Il convient aussi de noter que Xcelerator soutient également une start-up «anti-fake news» appelée Cyabra, qui a des liens directs avec le Mossad israélien et offre sa «protection contre la désinformation» basée sur l'IA aux agences gouvernementales et aux politiciens, en particulier lors des élections. Deux des co-fondateurs de Cyabra ont précédemment cofondé Psy-Group, qui a tenté de s'ingérer dans les élections américaines de 2016 en militarisant les «fake news» et les médias sociaux et a ensuite cessé ses opérations après que le gouvernement américain a examiné ses activités dans le cadre de l'enquête Mueller.

Psy-Group s'est également engagé dans des campagnes de doxxing 1 ciblant des militants des droits des Palestiniens aux États-Unis, planifiées en collaboration avec Ram Ben-Barak, l'ancien directeur adjoint du Mossad qui conseille désormais Cyabra. Étant donné qu'une grande partie de l'inquiétude avant les prochaines élections est liée non seulement aux contrefaçons profondes mais aussi aux «fake news», la montée en puissance de Cyabra et ses liens évidents avec le Mossad et le Psy-Group aujourd'hui disparu, sont importants à noter.

En outre, en examinant les autres technologies militarisées lors de la simulation électorale de Cybereason sur l'élection de 2020, citées dans le récit médiatique susmentionné concernant l'ingérence, un modèle similaire à celui de Canny AI émerge.

En effet, les autres technologies liées à ces «mauvais acteurs» et à des intrusions étrangères - à savoir le piratage d'appareils connectés (IoT) et de véhicules - sont également mises au point par des sociétés étroitement liées au renseignement militaire israélien, en particulier l'Unité 8200, et des sociétés de technologie israéliennes qui ont agressivement espionné les institutions du gouvernement américain en collusion avec les services de renseignements israéliens dans le passé, nommément Comverse (aujourd'hui Verint) et Amdocs.

Piratage de l'Internet des objets

Dans la simulation des élections apocalyptiques de Cybereason, une autre tactique utilisée était le piratage des appareils connectés à Internet, souvent appelé Internet des objets (IoT) et qui comprend tout, des smartphones à l'infrastructure du réseau électrique en passant par les feux de circulation en ville.

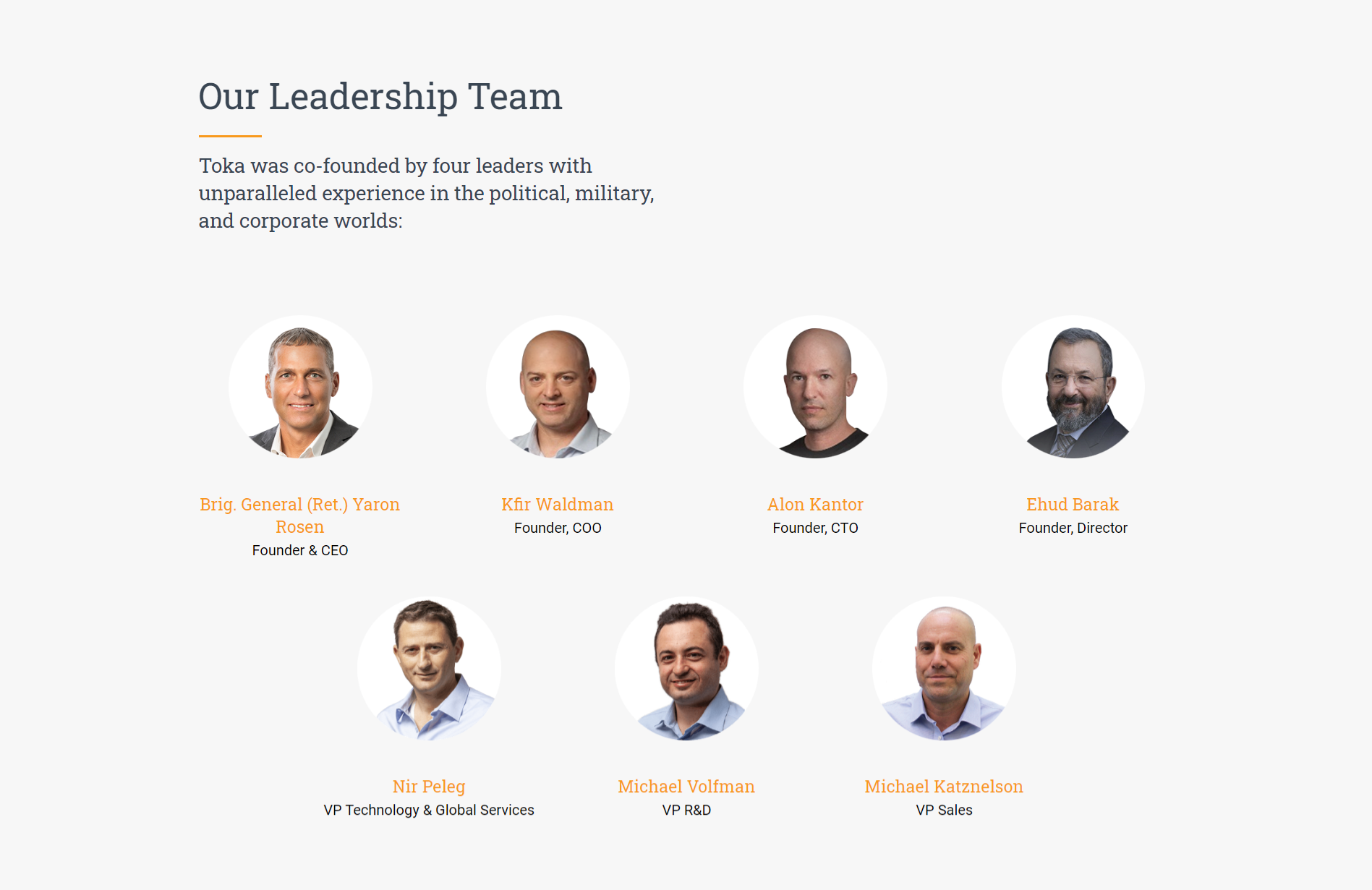

Alors que la plupart des rapports sur les piratages des IoT à ce jour se sont concentrés sur les «loups solitaires» ou des acteurs non alignés sur l'État, une entreprise s'est démarquée par ses efforts pour créer un outil qui permettrait aux gouvernements et aux agences de renseignement de pirater ces appareils en toute simplicité. Cette société, appelée Toka, a annoncé en 2018 qu'elle prévoyait d'offrir «un guichet unique de piratage pour les gouvernements qui demandent des capacités supplémentaires pour lutter contre les terroristes et autres menaces à la sécurité nationale dans le domaine numérique», avec «un accent particulier sur [le piratage] du soi-disant Internet des objets (IoT), couvrant des technologies comme Amazon Echo, les produits pour la maison connectée Nest, ainsi que les réfrigérateurs, thermostats et alarmes connectés.»

La société basée en Israël, qui a levé 12,5 millions de dollars dans les mois suivant son lancement, a depuis été occupée à commercialiser ses services auprès des gouvernements du monde entier, plus récemment en France, où elle a décrit son portefeuille de produits comme «permettant aux gouvernements, services de renseignement et forces de l'ordre d'améliorer la sécurité intérieure grâce à une cyber-intelligence et des capacités opérationnelles révolutionnaires» lors d'une exposition à Paris en novembre dernier.

Même si Toka commercialise ouvertement la capacité de pirater des appareils de consommation privés auprès des gouvernements et des organismes d'application de la loi du monde entier, la menace évidente pour la vie privée a été ignorée par les médias, car la société n'a presque pas retenu l'attention de ces derniers depuis son lancement il y a près de deux ans.

Pourtant, Toka est non seulement remarquable pour ce qu'elle offre, mais aussi pour ses fondateurs et investisseurs. En effet, les co-fondateurs de Toka ont été décrits comme une équipe «cinq étoiles», en grande partie à cause du rôle de l'ancien Premier ministre israélien et ancien chef du renseignement militaire israélien, Ehud Barak. Celui-ci, en plus d'être co-fondateur de l'entreprise, en est aussi le directeur, et préside le conseil d'administration de la société israélienne controversée Carbyne911, qui commercialise des logiciels pour les centres d'appels d'urgence aux États-Unis. Il est intéressant de noter que la simulation des élections apocalyptiques de 2020 par Cybereason a également porté sur le piratage des centres d'appels d'urgence 911. Il convient également de noter qu'un autre membre de l'équipe dirigeante de Carbyne911, l'ancien commandant de l'unité 8200, Pinchas Buchris, est conseiller de Cybereason.

En plus de Barak, Toka a été cofondé par le général de brigade à la retraite Yaron Rosen, ancien chef du cyber-état-major de l'IDF [Armée israélienne], où il était « l'architecte principal de toutes les cyber-activités », y compris celles exécutées par l'unité de renseignement militaire israélienne 8200. Rosen, qui occupe désormais le poste de PDG de Toka, a déclaré que la technologie de Toka ne serait vendue qu'aux pays alliés des États-Unis et d'Israël, déclarant à Forbes que «la Russie, la Chine et les autres pays ennemis ne seraient jamais des clients.»

Le leadership et les architectes logiciels de Toka sont également liés à l'État de sécurité nationale d'Israël. Plusieurs - dont «l'architecte» de son logiciel de piratage - ont précédemment travaillé pour le bureau du Premier ministre israélien et développé des «technologies offensives» pour le chef de l'État israélien. D'autres employés et cadres supérieurs de Toka partagent de nombreuses connexions avec l'unité 8200, d'autres divisions du renseignement militaire israélien et les entreprises technologiques connectées à Unit 8200 comme Check Point Technologies.

Bien que l'équipe de direction de Toka fasse clairement ressortir ses liens avec les renseignements militaires israéliens, des liens importants apparaissent également lors de l'examen des investisseurs de Toka. L'un des principaux investisseurs de Toka est Dell technologies, l'une des plus grandes sociétés technologiques au monde fondée par Michael Dell, un partisan pro-Israël bien connu qui a fait don de millions de dollars aux Amis de Tsahal et l'un des meilleurs supporters des soi-disant projets de loi «anti-BDS» qui empêchent les fonctionnaires ou les institutions de soutenir les boycotts non violents d'Israël, même pour des raisons humanitaires. Il va sans dire qu'une grande entreprise technologique investissant dans une entreprise qui commercialise le piratage de cette même technologie - ordinateurs, IoT, smartphones, etc. - devrait être un drapeau rouge.

Avec un pied majeur dans la porte grâce à ses connexions avec Dell, dont les produits sont utilisés par les secteurs privé et public du monde entier, d'autres investisseurs de Toka révèlent à nouveau ses liens avec les renseignements militaires israéliens et les mêmes sociétés technologiques israéliennes controversées qui ont agressivement espionné le gouvernement américain dans le passé - Amdocs et Comverse. Par exemple, Entrée Capital, un fonds de capital-risque qui est l'un des principaux investisseurs de Toka, est géré par Aviad Eyal et Ran Achituv. Ce dernier, qui gère les investissements d'Entrée Capital dans Toka et siège au conseil d'administration de Toka, est le fondateur de l'unité de renseignement sur les signaux par satellite de Tsahal et également ancien vice-président d'Amdocs et de Comverse Infosys, devenu Verint.

Un autre investisseur notable dans Toka est la société de capital-risque Andreesen Horowitz, conseillée par l'ancien secrétaire au Trésor Larry Summers, un ami proche du tristement célèbre pédophile Jeffery Epstein, dont les liens avec les renseignements militaires israéliens ont été discutés dans plusieurs rapports de MintPress. Epstein était également un ami proche d'Ehud Barak, co-fondateur et directeur de Toka, et a investi au moins 1 million de dollars dans une autre société étroitement liée à Barak, Carbyne911. Les autres investisseurs de Toka sont Launch Capital, qui est profondément lié à la famille Pritzker - une des familles les plus riches des États-Unis ayant des liens étroits avec les Clinton et Obama ainsi qu'avec le lobby pro-israélien des États-Unis, et Ray Rothrock, un capital-risqueur qui a passé près de trois décennies chez VenRock, le fonds de capital-risque familial Rockefeller.

Unité 8200 - Du piratage des voitures à leur protection ?

Certainement l'aspect le plus inquiétant de la simulation électorale de l'opération Blackout de Cybereason est le piratage de véhicules qui ont foncés dans des civils attendant devant les bureaux de vote. Dans la simulation, cela a entraîné des dizaines de morts et des centaines de blessés.

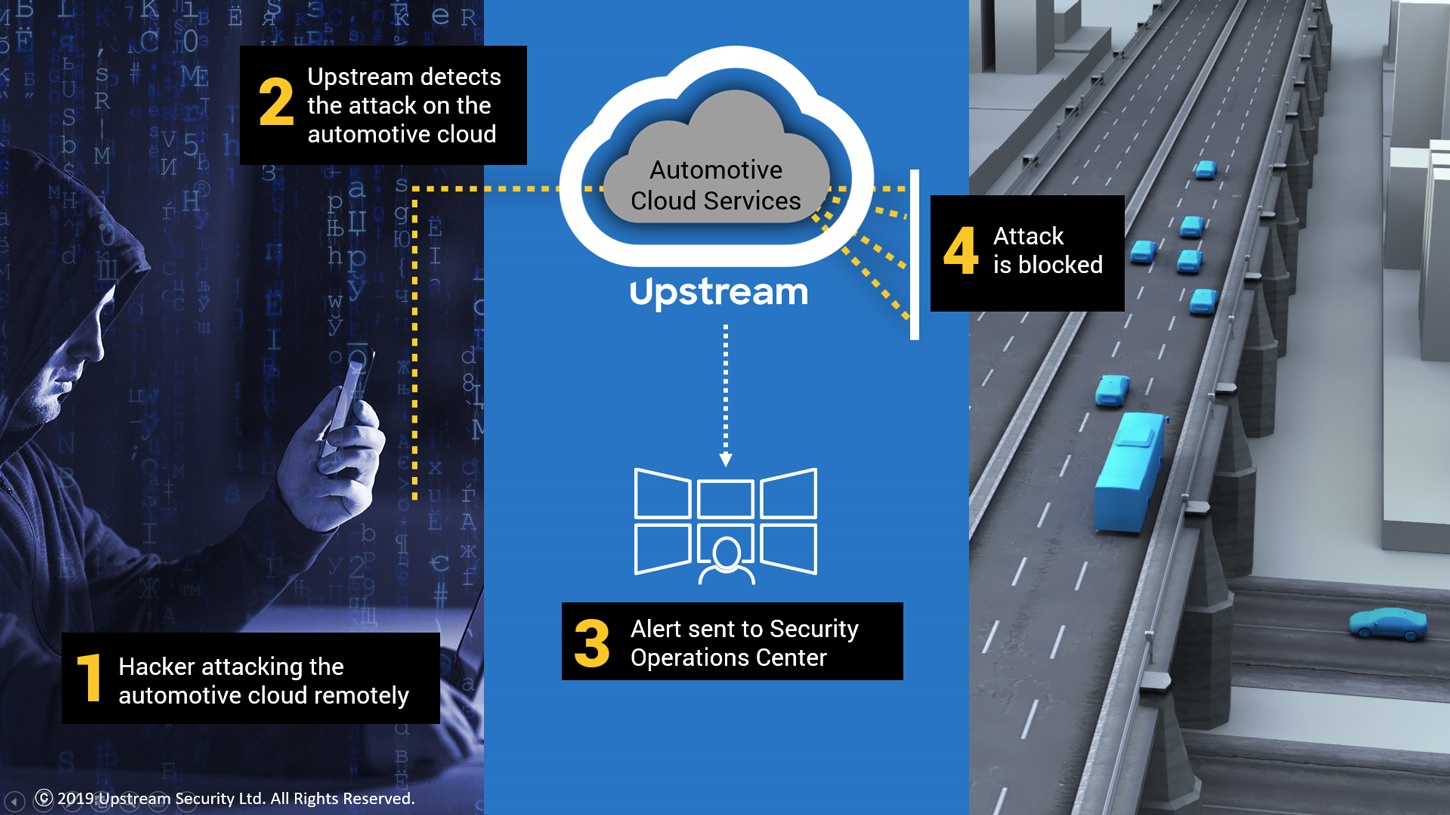

Comme ce fut le cas avec d'autres technologies utilisées pour saper les élections de 2020 dans la simulation, cette technologie - le piratage de véhicules - est la vache à lait d'une entreprise de cyber sécurité israélienne appelée Upstream Security qui se spécialise dans les automobiles et se vante de liens étroits avec les service de renseignements militaires du pays.

Bien que le piratage de véhicules semblait tomber comme un cheveu sur la soupe lorsque la simulation des élections de 2020 a eu lieu en novembre dernier, des rapports des médias sur les dangers imminents du «piratage de voitures» ont commencé à émerger juste un mois après l'exercice, la plupart citant un rapport de décembre 2019 publié par Upstream. Certains de ces rapports ont averti que le piratage de voitures pourrait être utilisé pour saper les prochaines élections américaines.

Un rapport intitulé « Car Hacking hits the Streets », ne cite que la publication d'Upstream pour affirmer que « En 2020, le marché des voitures connectées atteindra un point de basculement, avec la majorité des véhicules déjà connectés à Internet lorsqu'ils seront vendus aux États-Unis, représentant une large base de cibles potentielles d'attaques. » Un autre rapport, intitulé «Une nouvelle étude montre à quel point le piratage de véhicules est dangereux», utilise le rapport Upstream (c'est-à-dire une seule étude) pour affirmer que les piratages de véhicules ordinaires ont explosé depuis 2016 et que la plupart des voitures sur les routes américaines sont aujourd'hui vulnérables aux pirates et que plus de 80% de ces piratages se produisent à distance.

Aucun des deux rapports ne fait état des liens d'Upstream avec les renseignements militaires israéliens. Il est également remarquable que les deux rapports qui couvraient l'étude écrite par Upstream disent que les fabricants ne peuvent résoudre le problème qu'en s'associant à une entreprise comme Upstream.

Heureusement pour Upstream, ils ont déjà établi un partenariat avec une multitude de constructeurs automobiles, notamment Hyundai, Volvo, Renault et même des géants américains de l' assurance automobile comme Nationwide, qui comptent désormais parmi les investisseurs les plus importants d'Upstream. Les premiers investisseurs de la société sont Charles River Ventures, l'un des premiers investisseurs de Cybereason, et la société israélienne de capital-risque Glilot Capital.

L'intérêt de Glilot Capital pour Upstream est révélateur étant donné les liens étroits de la société avec l'unité israélienne 8200. Glilot a été fondée par deux anciens officiers du renseignement militaire israélien et fait «une forte fixation sur le cyber secteur et les entrepreneurs qui émergent de l'unité d'élite 8200», selon le Jerusalem Post. Même le nom de l'entreprise est un hommage à l'unité 8200, car la base principale de l'unité est située à Glilot, près de Herzliya.

«C'est comme si les Américains appelaient une entreprise de Capital-risque du nom de Fort Meade Capital [la base de l'armée américaine dans le Maryland où la National Security Agency et le United States Cyber Command ont leur siège social], certains noms de ces entreprises sont censés être symboliques, comme dans notre cas. Glilot est le foyer de plusieurs des meilleures unités de renseignement et de technologie de Tsahal, c'est de là que nous venons et c'est là que nous trouvons nos meilleurs entrepreneurs», déclarait le co-fondateur de Glilot Capital, Arik Kleinstein, au Jerusalem Post en 2016.

Upstream est certainement le type de société dans laquelle Glilot Capital est habitué à investir. Elle a été fondée par deux Israéliens qui ont tous deux servi dans l'armée israélienne, dont l'un dans une unité de renseignement d'élite. Les co-fondateurs de Upstream, Yoav Levy et Yonathan Appel, se sont rencontrés alors qu'ils travaillaient chez Check Point Technologies, la société fondée par les anciens élèves de Unit 8200 qui a des liens étroits avec le renseignement militaire et le complexe militaro-industriel d'Israël ainsi qu'avec la société de piratage des IoT, Toka. En particulier, Upstream a récemment conclu un partenariat avec la société japonaise Fujitsu, partenaire de longue date de Softbank - le principal investisseur de Cybereason.

Softbank a également investi massivement dans une autre start-up de sécurité des véhicules fondée par Unit 8200 appelée Argus Cyber Security, une entreprise connue pour ses nombreuses démonstrations montrant à quel point il est facile de pirater des véhicules. Argus est également soutenu par Nadav Zafrir, l'ancien commandant de l'unité 8200 qui dirige désormais Team8. Le PDG d'Argus, Ofer Ben-Noon, ancien capitaine de l'unité 8200, a déclaré à Forbes en 2014 que «Tout sera piraté dans chaque marque [de voiture]. Cela prendra du temps, cela pourrait prendre des semaines, des mois ou quelques années, mais finalement cela arrivera.»

Depuis lors, les anciens élèves de l'Unité 8200 d'Argus, Upstream et d'autres entreprises israéliennes de cybersécurité automobile ont montré aux médias du monde entier à quel point le piratage des véhicules était devenu plus facile depuis la première déclaration de Ben-Noon, citée précédemment. L'un de ces rapports du site web VICE intègre une démonstration de piratage de véhicules, courtoisie d'un ancien élève de l'unité 8200, et note que «la plupart des voitures d'aujourd'hui sont susceptibles d'être attaquées par des pirates.»

Bien sûr, l'unité 8200 n'est pas la seule agence de renseignement connue pour être experte dans le piratage de véhicules. En effet, en 2017, WikiLeaks a révélé que la CIA était capable de pirater des véhicules pour commettre des «assassinats indétectables».

«Mettre les nations à genoux»

Lors de la conférence CyberTech de Tel Aviv en 2017, le Premier ministre israélien Benjamin Netanyahu a déclaré ce qui suit :

Aujourd'hui, la guerre a radicalement changé... En un clic, vous pouvez mettre les nations à genoux très rapidement si vous le souhaitez et si vous êtes prêt à prendre des risques, car chaque système peut être piraté. Nos hôpitaux, nos avions, nos voitures, nos banques. Le mot le plus important ici est nos banques de données, elles peuvent être piratées.

Les médias et même des membres des secteurs public et privé israéliens ont ouvertement reconnu que l'appareil de renseignement israélien - de l'Unité 8200 au Mossad - reste directement lié à de nombreuses entreprises technologiques privées fondées par ses anciens membres, en particulier dans le domaine de la cybersécurité. Bien que les rapports sur la question fassent souvent l'éloge de cette fusion des sphères publiques et privées en Israël, ils reconnaissent rarement la corruption bien documentée au sein de l'unité 8200, le sombre passé de l'unité dans le recrutement de criminels et même de pédophiles pour rejoindre ses rangs, ou le danger posé par la présence d'entreprises directement liées aux services de renseignements étrangers auxquels on donne accès aux données les plus confidentiels et les plus sensibles du gouvernement américain.

La dernière omission est particulièrement troublante étant donné que les services de renseignements israéliens ont non seulement été pris en flagrant délit d'utilisation, de manière agressive, d'entreprises technologiques privées pour espionner les agences et les réseaux fédéraux américains, mais aussi interceptant les communications privées d'au moins deux présidents américains et utilisant un pédophile notoire pour faire du chantage sexuel aux politiciens américains.

Comme cela a été mentionné dans le premier épisode de cette série, le PDG de Cybereason, Lior Div, offre un exemple clair de ce pont inquiétant entre le secteur public et privé en Israël, car Div a déclaré ouvertement qu'il considère son travail chez Cybereason comme une «continuation» de son service aux renseignements militaires israéliens, où il a mené des cyberattaques offensives contre d'autres nations.

Compte tenu des déclarations passées de Div et des liens évidents de son entreprise avec les services de renseignement israéliens et américains, la simulation par Cybereason des élections américaines de 2020 - qui a impliqué des attaques terroristes et conduit à l'annulation des élections et à l'imposition de la loi martiale - est très préoccupante. Cela est particulièrement vrai si l'on considère, d'une part que les investisseurs de Cybereason ont des liens directs avec des personnes qui bénéficieraient de l'annulation de l'élection, et d'autre part le récit clair qui a émergé ces derniers mois concernant la façon dont les prochaines élections seront inévitablement victimes du «chaos» technologique dans les mois qui viennent.

La relation évidente entre la simulation de Cybereason et le récit médiatique axé sur le renseignement est une grave source de préoccupation, d'autant plus que les technologies qu'ils mettent en avant comme bouleversant finalement l'élection sont dominées par les mêmes agences de renseignement qui simulent et élaborent ce récit.

Le mot-clé qui a été utilisé pour décrire le résultat final de la simulation de Cybereason et du récit médiatique dominant concernant les élections de 2020 est «chaos», un chaos si imminent, généralisé et indiscipliné qu'il ébranlera la démocratie américaine.

Ce qui n'a pas été dit, cependant, c'est que la solution d'un gouvernement face au «chaos» est toujours l'imposition d'un «ordre». Cela signifie que, quel que soit le «chaos» qui s'ensuivra finalement, avant ou le jour du scrutin, il se traduira par une réponse du gouvernement qui fera beaucoup plus pour écraser la liberté et saper la démocratie que tout acte d'ingérence étrangère, qu'il soit réel ou imaginaire.

Whitney Webb est une journaliste de MintPress News basée au Chili. Elle a contribué à plusieurs médias indépendants, dont Global Research, EcoWatch, le Ron Paul Institute et 21st Century Wire, entre autres. Elle a fait plusieurs apparitions à la radio et à la télévision et est la lauréate 2019 du prix Serena Shim pour son intégrité sans compromis dans le journalisme.

Traduit par jj, relu par Hervé pour le Saker Francophone

Notes

- Pratique consistant à rechercher et à divulguer sur l'Internet des informations sur l'identité et la vie privée d'un individu dans le dessein de lui nuire. Wikipédia