Amnesty International منظمة العفو الدولية

Dans un rapport publié en octobre 2019 et intitulé Maroc. Des défenseurs des droits humains ciblés par un logiciel espion de NSO Group, Amnesty International a présenté des informations détaillées sur le ciblage des défenseurs des droits humains marocains au moyen d'une technologie de surveillance développée par l'entreprise. Dans ce nouveau rapport, l'organisation révèle que le journaliste Omar Radi, autre défenseur des droits humains de premier plan du Maroc, a lui aussi été ciblé à l'aide des outils de l'entreprise.

aineupstrmediaprd.blob.core.windows.net

Omar Radi. Photo Fanny Hedenmo

Les autorités marocaines ont récemment intensifié la répression de l'opposition pacifique, arrêtant et poursuivant de façon arbitraire des personnes, dont le journaliste Omar Radi, des rappeurs et des youtubeurs - beaucoup, pour le simple fait d'avoir critiqué le roi ou d'autres représentants de l'État. Depuis novembre 2019, Amnesty International a recueilli des informations sur au moins 10 militants arrêtés illégalement et poursuivis en justice. Ces 10 personnes ont toutes été inculpées d'« outrage » envers des fonctionnaires, des institutions publiques, le roi ou la monarchie, acte érigé en infraction dans le Code pénal marocain. Entre novembre 2019 et mars 2020, elles ont été condamnées à des peines d'emprisonnement comprises entre quatre mois avec sursis et quatre ans ferme. Amnesty International a demandé aux autorités marocaines d'abandonner les poursuites et de libérer les personnes condamnées parce qu'elles ont exercé leur droit à la liberté d'expression. Elle les a également engagées à modifier le Code pénal afin de dépénaliser ce droit.

Le 26 décembre 2019, les autorités marocaines ont arrêté Omar Radi en raison d'un tweet publié en avril, où il critiquait la justice parce qu'elle avait confirmé le jugement rendu contre des personnes ayant pris part au Hirak du Rif, mouvement de contestation qu'avait connu cette région du nord du Maroc en 2017. Quelques jours après son arrestation, il a été libéré à titre provisoire par un tribunal de Casablanca. Cependant, le 17 mars, il a été condamné à une peine de quatre mois d'emprisonnement avec sursis et à une amende de 500 dirhams.

Le militant marocain Omar Radi est un journaliste d'investigation primé qui travaille pour plusieurs médias nationaux et internationaux, dont Atlantic Radio et TelQuel. Dans le cadre de ses recherches, il s'est intéressé aux liens unissant les intérêts du monde des affaires et du monde politique au Maroc, il a abordé les questions de corruption et d'autres atteintes aux droits humains sur le territoire, et il a souvent dénoncé l'impunité persistante et l'absence de justice dans le pays.

Security Lab a réalisé une analyse forensique du téléphone d'Omar Radi et y a découvert des traces portant à croire qu'il a fait l'objet des mêmes attaques par injection réseau que celles observées contre Maati Monjib et décrites dans le précédent rapport de l'organisation. Les recherches d'Amnesty International ont permis de confirmer que son téléphone a été ciblé et surveillé au même moment où il était poursuivi en justice. Elles révèlent ainsi que les défenseur·e·s des droits humains se retrouvent bien souvent face à un double problème : une surveillance numérique à laquelle viennent s'ajouter d'autres tactiques de répression pénale déployées par les autorités marocaines et conduisant à une restriction de l'espace d'expression de l'opposition.

Injection réseau, fausses antennes-relais et NSO Group

En raison de l'absence de transparence qui caractérise le secteur de la surveillance, il est difficile de savoir quels outils sont utilisés, vendus, achetés et détournés de leur utilisation légitime. En conséquence, les victimes et les organismes chargés de surveiller les activités de ce secteur ont du mal à obtenir le respect de l'obligation de rendre des comptes. Les recherches menées à ce jour par Amnesty International ont malgré tout permis de faire la lumière sur l'évolution des technologies de NSO Group. Jusqu'au début de l'année 2018, les clients de l'entreprise recouraient principalement à l'envoi de messages SMS et WhatsApp incitant la personne ciblée à cliquer sur un lien malveillant afin d'attaquer et d'infecter son appareil mobile. Comme expliqué dans son rapport d'octobre 2019, Amnesty International a découvert que de nouvelles techniques étaient utilisées pour installer des programmes malveillants de façon plus furtive mais aussi plus efficace. Intervenant par « injection réseau », les auteurs de ces attaques sont désormais capables d'installer un logiciel espion sans aucune interaction de la personne ciblée.

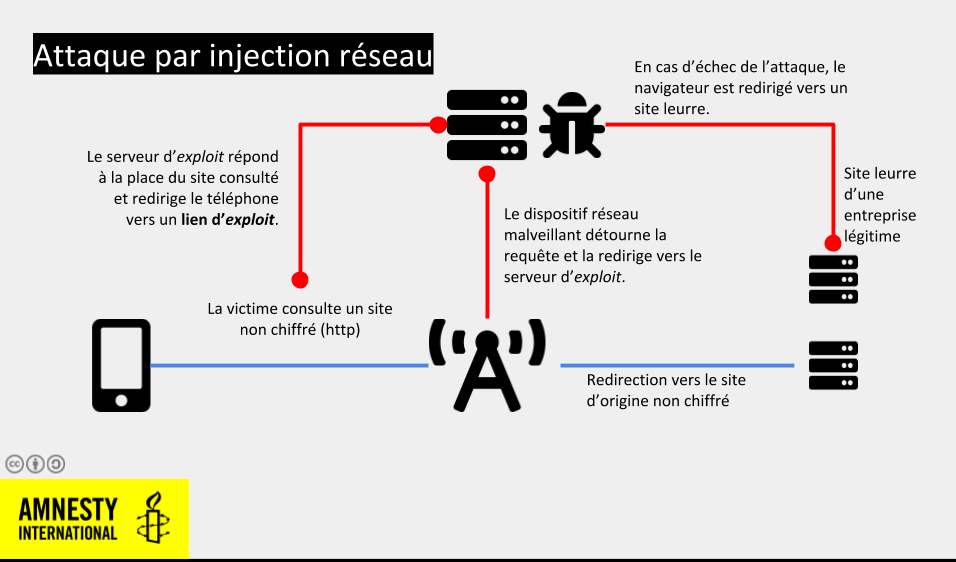

Alors que les anciennes techniques nécessitaient dans une certaine mesure d'inciter l'utilisateur à effectuer une action donnée, le processus d'injection réseau permet une redirection automatique et invisible des navigateurs et applications de celui-ci vers des sites malveillants, contrôlés par les auteurs de l'attaque et fort probablement inconnus de la victime. Ceux-ci peuvent ainsi exploiter rapidement les failles de sécurité logicielles et infecter un appareil.

Ce type d'attaque n'est possible que si ses auteurs peuvent surveiller et manipuler les données de trafic Internet de la personne ciblée. Dans le cas d'Omar Radi comme de Maati Monjib, toutes les tentatives se sont produites alors qu'ils utilisaient leur connexion mobile LTE/4G.

Deux techniques peuvent être envisagées pour mener ce type d'attaque : le déploiement d'un appareil généralement appelé « fausse antenne-relais », « intercepteur d'IMSI » ou « Stingray », ou l'accès à l'infrastructure interne d'un opérateur de réseau mobile. On ignore pour le moment quelle technique a été utilisée pour cibler Omar Radi et Maati Monjib.

Les fonctionnalités d'injection réseau offertes par NSO Group ont été brièvement décrites dans le document intitulé Pegasus - Product Description (vraisemblablement rédigé par l'entreprise), découvert en 2015 lors d'une fuite de données d'un concurrent italien, Hacking Team, qui commercialise lui aussi des logiciels espions. Par ailleurs, dans un article publié en janvier 2020, le site d'information Business Insider a évoqué la technologie d'interception mobile présentée par NSO Group à l'occasion de Milipol, salon consacré à la sécurité intérieure dont la dernière édition s'est tenue à Paris en novembre 2019.

aineupstrmediaprd.blob.core.windows.net

Photo Becky Peterson/Business Insider

Sur cette photo, on peut voir ce qui semble être un modèle de fausse antenne-relais vendu par NSO Group ; ce dispositif pourrait servir à mettre en œuvre l'une des deux techniques recensées ci-dessus pour lancer une attaque par injection réseau.

Ces appareils imitent le fonctionnement de stations de base de téléphonie mobile et se font passer pour des antennes-relais légitimes de sorte que les téléphones situés à proximité s'y connectent et que les auteurs de l'attaque puissent manipuler le trafic mobile intercepté. La fausse antenne-relais que l'on voit sur cette photo semble constituée de plusieurs cartes imbriquées les unes sur les autres, cette architecture étant probablement destinée à permettre aux auteurs de l'attaque d'intercepter des contenus sur différentes bandes de fréquences pour les réseaux GSM, 3G, 4G, etc. Comme l'a montré NSO Group sur son stand d'exposition à Milipol, ce dispositif électronique peut être de taille relativement réduite, facilement transportable et dissimulé à bord de petits véhicules.

Autre solution : les auteurs de l'attaque peuvent également intercepter et pirater le trafic Internet des smartphones ciblés s'ils obtiennent l'accès à l'opérateur de téléphonie mobile de la victime. Dans ce cas, au lieu d'installer une fausse antenne-relais à proximité de la cible, ils s'appuient sur l'infrastructure réseau existante de l'opérateur de téléphonie mobile de la cible.

Il ressort ainsi des attaques qui ont ciblé par le passé des défenseurs des droits humains au Maroc et qui ont été examinées par Amnesty International que des outils de NSO Group ont pu servir à mener des attaques par injection réseau. Les informations disponibles publiquement indiquent aussi clairement que NSO Group propose à ses clients des fonctions d'injection réseau. Si l'on ajoute à ces informations les éléments techniques détaillés dans la partie suivante, qui attestent de chevauchements dans le temps, révèlent des preuves numériques et mettent en évidence une infrastructure associée à de précédentes attaques de surveillance au Maroc au moyen d'outils de NSO Group, l'hypothèse selon laquelle les outils d'injection réseau de NSO Group auraient été utilisés apparaît de plus en plus solide.

Omar Radi victime d'attaques par injection réseau entre janvier 2019 et janvier 2020

D'après l'analyse du téléphone de Maati Monjib effectuée précédemment par Amnesty International, un programme malveillant y a été exécuté à partir de début 2018 et jusqu'au mois de juin 2019 au moins. Alors qu'entre 2017 et 2018 il a reçu des messages SMS contenant des liens malveillants associés à NSO Group, Amnesty International explique dans son rapport d'octobre 2019 que le téléphone de Maati Monjib semble avoir fait l'objet de redirections malveillantes lorsqu'il consultait Internet dans le navigateur Safari. L'organisation avait alors avancé que ces redirections étaient le signe d'attaques par injection réseau, manipulant le trafic Web non chiffré pour contraindre le navigateur du téléphone à se rendre sur un site d'exploit associé au nom de domaine free247downloads.com, à l'insu de Maati Monjib.

Lors de l'analyse du téléphone d'Omar Radi, des traces de ce même domaine ont été retrouvées. Les preuves numériques qu'Amnesty International a extraites de l'appareil donnent à penser que des attaques par injection réseau se sont produites les 27 janvier, 11 février et 13 septembre 2019.

Outre le même site d'exploit, Amnesty International a trouvé sur le téléphone d'Omar Radi les mêmes preuves d'exécution d'un programme malveillant que sur celui de Maati Monjib, ce qui est venu corroborer l'hypothèse selon laquelle le même logiciel espion a été utilisé dans les deux cas, à savoir - sur la base des chevauchements d'infrastructure et des caractéristiques des liens utilisés - Pegasus développé par NSO Group.

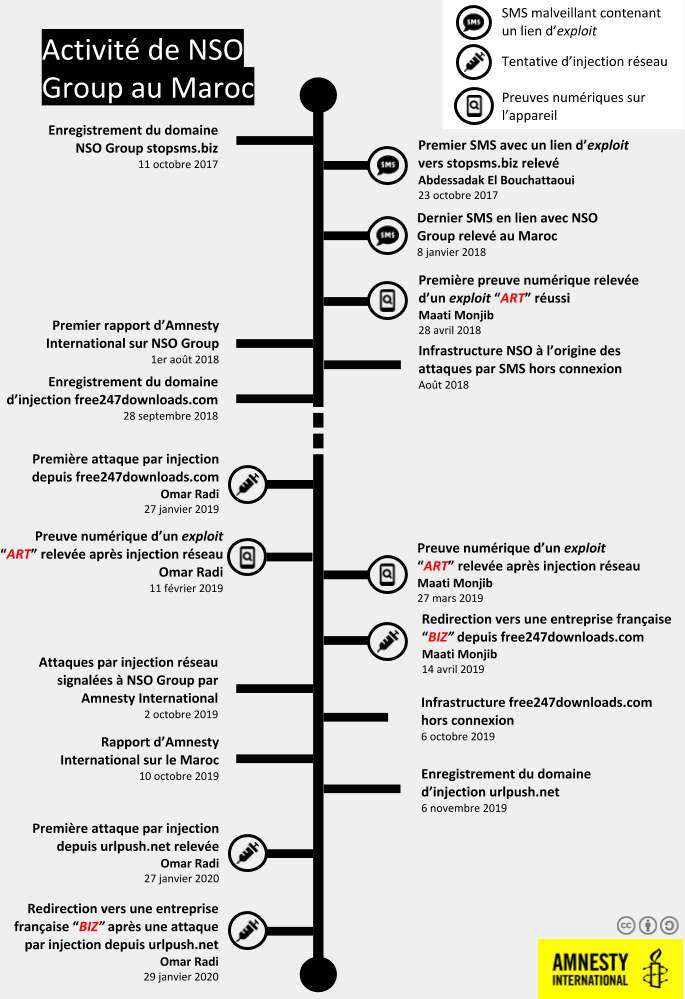

La chronologie ci-dessous recense les principales dates en lien avec le logiciel espion de NSO Group au Maroc. Les preuves numériques extraites des deux téléphones mettent en évidence l'articulation entre les différents stades des attaques.

Le schéma ci-dessous illustre l'attaque par injection réseau observée sur le téléphone d'Omar Radi alors qu'il consultait un site Web non chiffré (http au lieu de https) :

Le 2 octobre 2019, dans le cadre de son processus de publication, Amnesty International a communiqué à NSO Group les conclusions de son rapport Maroc. Des défenseurs des droits humains ciblés par un logiciel espion de NSO Group avant sa publication, donnant ainsi à l'entreprise la possibilité de répondre aux informations qu'il révélait. D'après des données recueillies par le service d'enquête Internet Censys.io, l'infrastructure associée aux sous-domaines de free247downloads.com et contrôlée par les auteurs des attaques a été mise hors service le 6 octobre 2019, après avoir fonctionné quasiment sans interruption depuis sa première apparition en ligne un an plus tôt. La mise hors service est intervenue quelques jours seulement après la transmission par Amnesty International de ses conclusions à NSO Group, mais avant la publication de son rapport le 10 octobre 2019.

Qui plus est, l'analyse du téléphone d'Omar Radi a révélé des traces d'injection réseau similaires, les plus récentes datant du 29 janvier 2020. Les dernières tentatives étaient associées à un nouveau nom de domaine, inconnu jusqu'alors, urlpush.net.

Le nom de domaine urlpush.net n'a été enregistré que le 6 novembre 2019, plusieurs semaines après la publication du premier rapport d'Amnesty International, ce qui laisse entendre que ce rapport a incité les auteurs des attaques à changer d'infrastructure.

Ainsi, si la chronologie des faits semble indiquer un lien avec NSO Group, les informations techniques des attaques (redirection des deux sites vers le même site Web, mode d'exécution similaire, traces numériques identiques) constituent des preuves solides permettant d'établir un lien entre les outils de l'entreprise et l'attaque ciblée visant Omar Radi.

Qui est à l'origine de ces attaques ?

Lire aussi HACKÉ: La technologie israélienne au service de l'espionnage des journalistes marocains, par Phineas Rueckert & Cécile Schilis-Gallego, forbidden stories, 22/6/2020

Lire aussi Amnesty International dénonce l'espionnage d'un journaliste marocain par une technologie quasi indétectable, par Le Monde, 22/6/2020

Courtesy of Amnesty International

Source: amnesty.org

Publication date of original article: 22/06/2020