Une vulnérabilité repérée sur Foxit PDF Reader après une conception défectueuse de ce lecteur gratuit de PDF. Check Point souligne la recrudescence des menaces associées aux PDF envoyés par e-mail depuis début 2024 (chiffres et graphiques en bas de mail. Tribune Check Point.

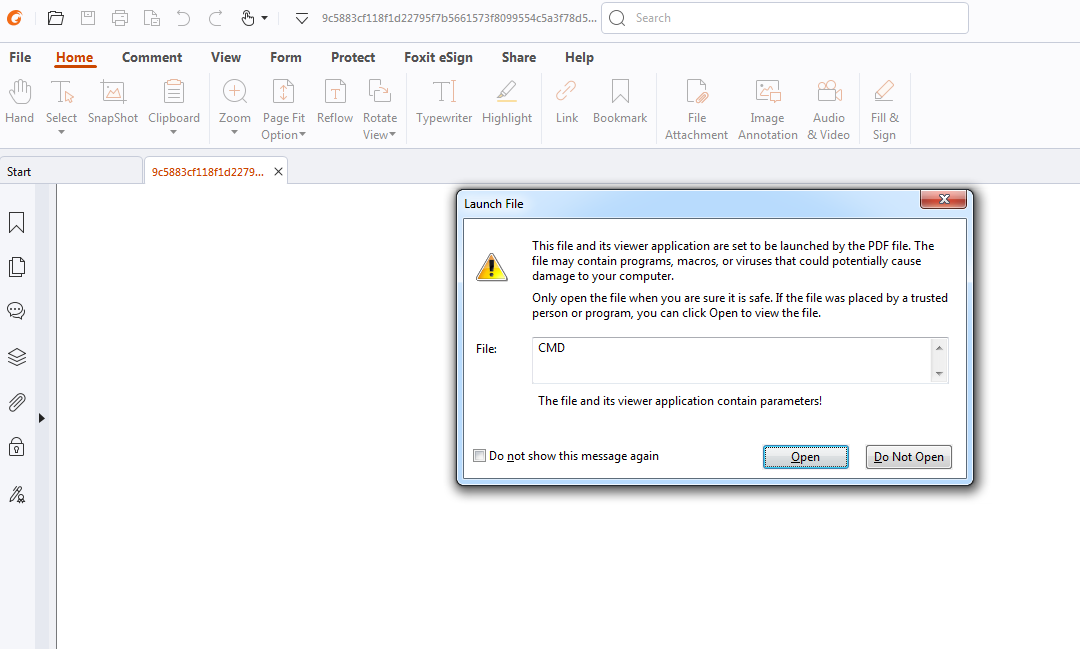

Portée de la vulnérabilité : Cette attaque utilise les défauts de conception des messages d'avertissement de Foxit Reader, déclenchés lors du processus d'analyse du PDF de Foxit PDF Reader et capitalise sur les lacunes dans la conception des messages d'avertissements du logiciel, qui, par défaut, activent les options les plus dangereuses. Les utilisateurs ont tendance à ignorer ces alertes et à opter pour les paramètres par défaut. Lorsqu'un utilisateur négligeant sélectionne plusieurs fois ces options par défaut, l'exploit est activé, et permet de télécharger et d'exécuter une charge utile depuis un serveur distant. Les acteurs de la menace anticipent ces comportements humains pour pénétrer dans les systèmes et en compromettre la sécurité.

Impact potentiel : Foxit PDF Reader compte plus de 700 millions d'utilisateurs dans le monde. Son utilisation massive démultiplie les risques associés à cette vulnérabilité.

La recherche Check Point recense des cas dans lesquels des acteurs de la menace se sont servis des vulnérabilités de ces lecteurs PDF comme d'une arme pour diffuser des malwares et réaliser des opérations d'espionnage.

« La découverte de cette vulnérabilité dans Foxit PDF Reader montre que les acteurs de la menace sont capables d'utiliser des outils simples et classiques, tels que les vulnérabilités des lecteurs PDF, et se servent de leur expertise et de leur compréhension des comportement humains pour voler les informations d'accès et les actifs des entreprises. C'est en restant informés, vigilants et en prenant des mesures de sécurité solides que les utilisateurs pourront déjouer les intrusions et les attaques et minimiser les risques que représentent ces vulnérabilités, » Déclare Xavier Duros, expert sécurité Check Point France.

L'option par défaut active une commande malveillante.

L'option par défaut active une commande malveillante.

Une des campagnes les plus importantes qui utilise cet exploit a probablement été menée par le groupe d'espionnage connu sous le nom d'APT-C-35 / DoNot Team. Suivant le malware spécifique déployé, les commandes envoyées aux bots et les données obtenues sur les victimes, l'acteur de la menace est en mesure de réaliser des campagnes hybrides contre les périphériques Windows et Android. Ces campagnes ont également permis de contourner l'authentification à deux facteurs (2FA).

Cette technique d'exploitation a aussi été utilisée par divers acteurs de la cybercriminalité qui distribuent les familles de malwares les plus importantes, telles que :

Recrudescence des menaces associées aux PDF envoyés par e-mail (recherche Check Point)

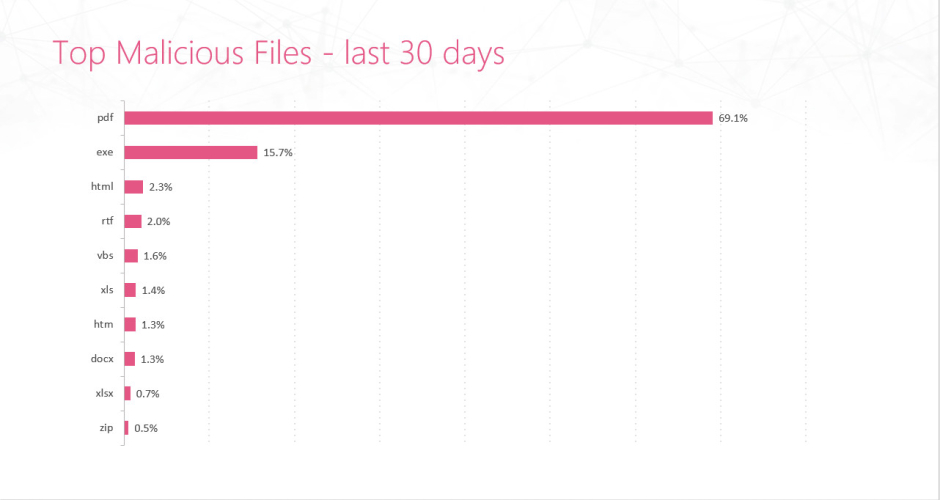

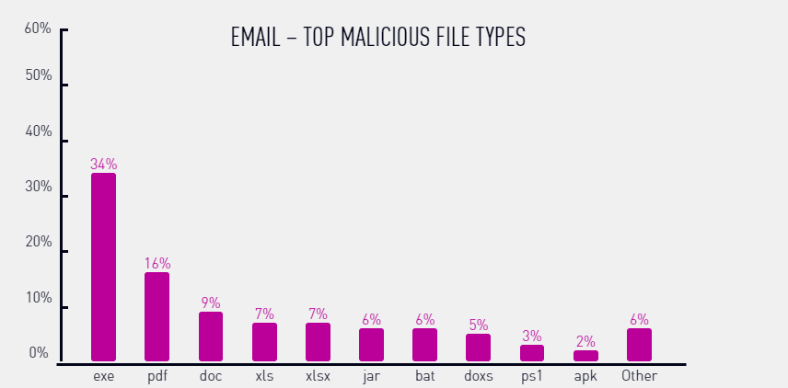

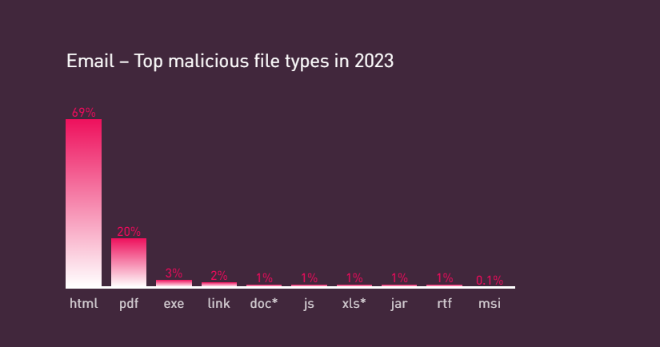

Depuis début 2024, les chercheurs de Check Point identifient une recrudescence des attaques par PDF qui devient le premier vecteur d'attaque par pièce jointe : Check Point rappelle que l'e-mail reste le premier vecteur de menace des cyberattaques (90 % des attaques observées commencent par un e-mail). Les e-mails malveillants se présentent sous plusieurs formes, mais un grand nombre d'entre eux incluent des fichiers malveillants ou des pièces jointes (rtf, docx, exe, xls,…). Par exemple, en avril 2024, en moyenne 1 pièce jointe sur 246 e-mails et 1 lien sur 287 sont malveillants. 62 % de tous les fichiers malveillants ont été transmis par e-mail au cours du mois écoulé.

Synthèse du rapport :

- En 2024, Les PDF deviennent le principal vecteur de pièces jointes malveillantes, représentant par exemple près de trois quarts des fichiers malveillants identifiés par mois, depuis le début de l'année.

- Ce chiffre marque une progression spectaculaire par rapport à 2023, où ils ne représentaient que 20 % de l'ensemble des fichiers malveillants observés par mois, et 16 % en 2022 (Rapport de Sécurité annuels Check Point).

- Les services de santé sont les plus touchés, puisque 83 % de tous les fichiers malveillants sont des PDF.

Dans le rapport de sécurité 2022 de Check Point, les PDF représentaient 16 % des fichiers malveillants envoyés par e-mail.

Dans le rapport de sécurité 2022 de Check Point, les PDF représentaient 16 % des fichiers malveillants envoyés par e-mail.

En 2023, ce chiffre est passé à 20 %.

En 2023, ce chiffre est passé à 20 %.

Les PDF sont un véritable défi pour plusieurs raisons. Dans la plupart des scanners de sécurité classiques, ce type de fichiers simples sont analysés à l'aide de signatures. Elles permettent de repérer les fichiers suspects et d'éviter l'introduction de malwares..

Les PDF sont un véritable défi pour plusieurs raisons. Dans la plupart des scanners de sécurité classiques, ce type de fichiers simples sont analysés à l'aide de signatures. Elles permettent de repérer les fichiers suspects et d'éviter l'introduction de malwares..

Mais les pirates informatiques le savent et ont remonté le niveau du jeu. Dans les PDF, par exemple, les acteurs malveillants peuvent intégrer des éléments tels que des URL, des scripts ou du contenu caché pour éviter ces contrôles simples.

La puissance du Deep Learning dans l'analyse des PDF

Pour contribuer à lutter contre ce problème, Check Point a développé un nouveau moteur alimenté par l'IA, appelé Deep PDF. Et c'est là qu'entrent en jeu les solutions basées sur l'IA telles que « Deep PDF ». Ce moteur transcende les méthodes de détection traditionnelles grâce à des algorithmes de deep learning qui analysent l'ensemble de la structure d'un document PDF.

« Deep PDF » analyse :

- la structure interne du PDF

- les images intégrées et leur emplacement

- les URL intégrées et leur contexte dans le document

- le contenu brut du PDF